Como fraudadores estão roubando cripto de usuários pelo Tinder e pelas redes sociais

Enquanto criptoativos estão amadurecendo para se tornarem em uma classe de ativos alternativa e viável, sua popularidade e preço aumentam, assim como fraudes e maus agentes que visam enganar novos investidores (Imagem: Unsplash/mbaumi)

A natureza pseudonímica e difícil de rastrear dos 💥️criptoativos os torna em um alvo popular para cibercriminosos.

Roubar dinheiro da conta bancária de alguém e se safar disso é algo bem difícil. Porém, receber 💥️bitcoins (💥️BTC) da 💥️carteira cripto de alguém, quando esta carteira é invadida, e não ser responsabilizado por isso é algo bem fácil.

Neste artigo, analisamos algumas das principais fraudes às quais você precisa estar atento.

“Arraste para a direita” para ter seus ativos roubados

O golpe do bitcoin no Tinder e outros esquemas com cripto continuam acontecendo por aí e fraudadores estão ficando cada vez mais criativos para pôr as mãos em seus ativos.

Uma fraude de cripto que acontece por aí é pelo aplicativo de relacionamentos Tinder.

Segundo uma publicação no 💥️Reddit, o golpe envolve mulheres asiáticas (ou pessoas que fingem ser mulheres asiáticas) que ganham a confiança de suas vítimas no Tinder para, em seguida, migrarem a conversa para o WhatsApp ou WeChat.

Então, o assunto da conversa acaba sendo sobre investimentos, com “uma dica exclusiva sobre uma nova cripto” ou que o tio rico da moça é um investidor em 💥️blockchain.

Quando as vítimas transferem seus fundos, o dinheiro já era. Centenas de usuários do Tinder compartilharam suas experiências no Reddit e em outras redes sociais — apesar de ninguém admitir que já caiu nesse esquema.

WhatsApp é um aplicativo de mensagens utilizado em todo o mundo, mas é bloqueado na China, onde o WeChat é amplamente usado (Imagem: REUTERS/Thomas White)

“John”, usuário do Tinder, compartilhou sua experiência com a tal “Zhang Yu” com a Brave New Coin (BNC).

“Ela afirmou ser [da cidade] de Qingdao, na China”, disse ele, “mas o número dela era de Bangkok [Tailândia]. O número de WhatsApp dela parecia chinês, mas eu sabia que esse aplicativo é bloqueado na China. Ela se passava pela filha de um rico dono de vinhedo e me enviou fotos de seu incrível estilo de vida”.

John disse que a conversa rapidamente entrou no assunto cripto. “Ela me passou esse site — ghvcoin.com — e pediu insistentemente que eu me registrasse e começasse a negociar. Ela afirmava ganhar facilmente 10, 20, 40 mil todos os dias ao negociar com GHVcoin.”

John fez sua lição de casa e foi pesquisar: “o site da GHV não fornece detalhes sobre registro de empresa, não há equipe por trás do projeto, nenhum endereço físico… Eu tenho certeza de que só foi criado para receber depósitos em bitcoin e 💥️ether”.

Uma versão ainda mais bizarra dessa fraude envolve mulheres de verdade que têm investidores em cripto do Tinder como alvo, drogando-os e tentando zerar suas contas. 💥️Jameson Lopp, diretor de tecnologia da 💥️Casa, 💥️tuitou que um grande cliente de sua empresa foi abordado dessa forma.

One of our clients was targeted on a dating app and ended up being drugged with the goal of draining his crypto accounts. This is the story of the attack and our postmortem analysis of what went wrong and what went right. https://t.co/co3XacQGQp

— Jameson Lopp (@lopp) July 8, 2023

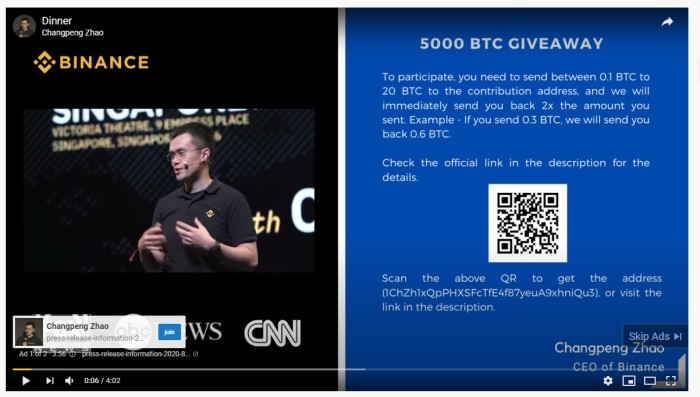

YouTube: ver para (não) crer

Infelizmente, a plataforma de compartilhamento de vídeos mais famosa do mundo 💥️não é capaz de deter anúncios falsos que visam atacar usuários com interesse genuíno em conteúdos relacionados a cripto (💥️o próprio canal da BNC é um alvo constante).

O que torna esses esquemas mais convincentes é que, de fato, incluem vídeos de figuras conhecidas no mundo cripto, como 💥️Changpeng Zhao ou CZ (CEO da 💥️Binance) e 💥️Vitalik Buterin (cofundador da Ethereum), em seus golpes via anúncios.

Geralmente, as propagandas promovem algum tipo de “sorteio” de bitcoin ou ether (💥️ETH), em que usuários devem enviar seus ativos para receber a quantia em dobro em um tipo de troca “beneficente”.

Infelizmente, por aparecerem em uma plataforma confiável como o YouTube, pessoas caem nesses esquemas. Um exemplo foi registrado no explorador de blocos 💥️Blockchair, em que o endereço de carteira bitcoin mostrado em um esquema de “Sorteio de 5000 BTC” lucrou US$ 5 mil em poucos dias.

Atenção! CZ não está distribuindo 5 mil BTC.

Outra fraude parecida envolvendo o nome da 💥️BitMEX adquiriu US$ 20 mil em bitcoin em apenas três semanas. O Google pede que usuários notifiquem qualquer propaganda fraudulenta no YouTube usando 💥️este formulário.

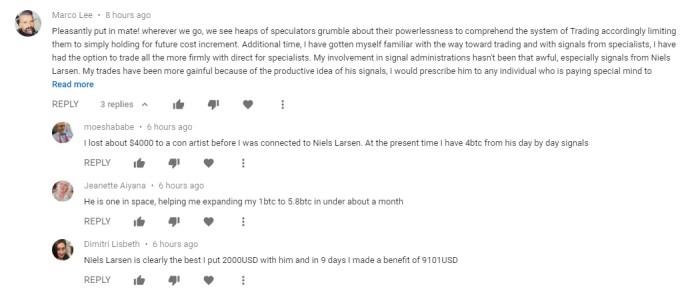

Na seção de comentários do YouTube de vídeos legítimos sobre cripto, também existem investidores atenciosos e sempre presentes, que compartilham suas histórias de sucesso e links para os “gurus de investimento” que os ensinaram a como investir.

Tudo mentira.

Usam uma técnica de fácil visualização, que consiste em um comentário inicial e, em seguida, surgem cinco, dez respostas de outros, geralmente os agradecendo por sua generosidade ou compartilhando sua própria história de milhões ganhos com a ajuda do “Guru Bill”.

As publicações são feitas por 💥️robôs e todas essas “pessoas” não existem. Na verdade, se o tal do Guru Bill existir, ele com certeza vai ganhar mais dinheiro com você do que você com ele.

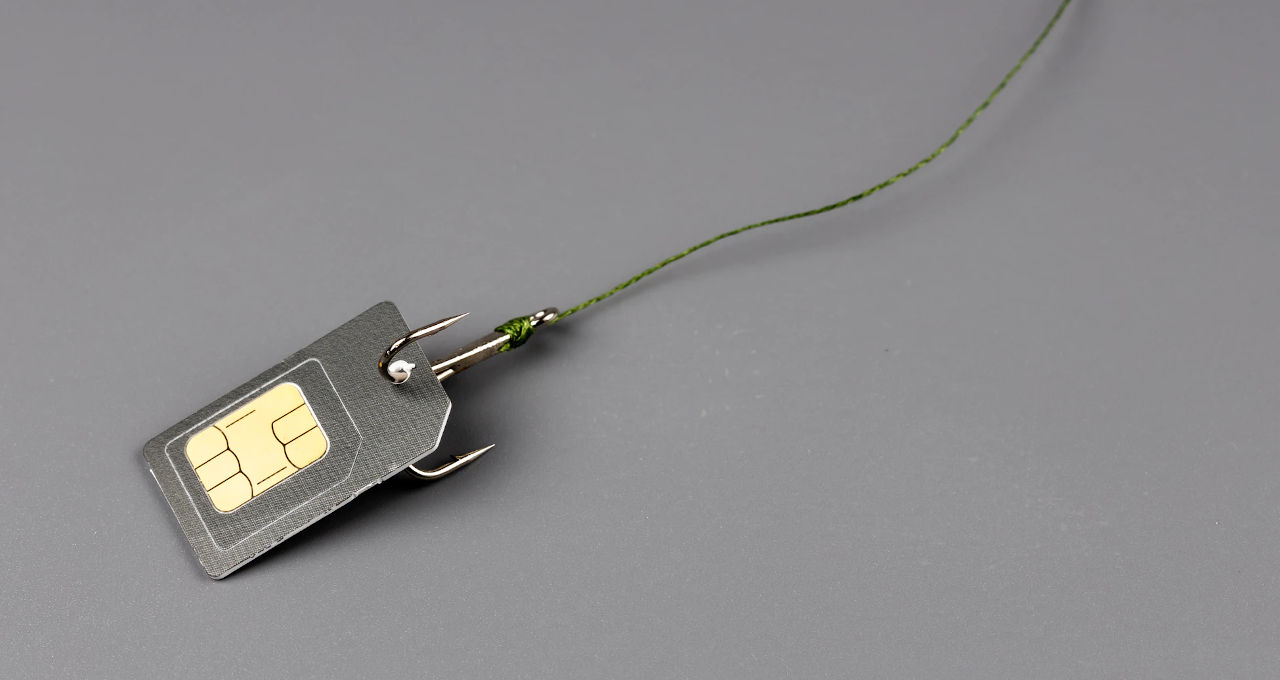

💥️Fraude do chip de celular

Seus criptoativos a longo prazo devem sempre estar seguros em um armazenamento “frio” e, assim, estarão seguros de ataques pelo chip (Imagem: Unsplash/metelevan)

“SIM Swapping” ou “SIM jacking” se referem a quando hackers ativam seu número de celular em um dispositivo para ter acesso a suas contas de e-mail e entrar em suas contas em corretoras cripto e 💥️carteiras on-line.

Infelizmente, para investidores em criptoativos, ainda é muito fácil que um hacker burle os protocolos de segurança de um celular para obter acesso ao seu número de telefone e a um chip que estará sob o controle do invasor.

Infelizmente, equipes de telemarketing em empresas de telecomunicação são mal pagos e não são treinados para ajudar clientes em casos de sofisticados ataques. Todas as informações que um invasor precisa saber para realizar um ataque de engenharia social podem ser adquiridas na dark web.

Recentemente, 💥️Haseeb Awan, CEO da 💥️efani — o serviço móvel mais seguro e privado dos EUA —, participou do 💥️Crypto Conversation, o podcast da BNC. No episódio, ele dá dicas a investidores cripto que querem evitar ataques de SIM Swapping.

💥️Michael Terpin, investidor cripto, perdeu 💥️1,5 mil BTC em janeiro de 2018 após cair nesse golpe do chip. O celular dele foi invadido e o hacker roubou cerca de US$ 24 milhões em criptomoedas na época.

Até 💥️Jack Dorsey, CEO do Twitter, não escapou da fraude de SIM swapping. Ele foi vítima desse tipo de ataque em 💥️agosto de 2023.

Embora seja difícil evitar esse tipo de ataque quando alguém tem acesso ao seu número de celular — já que o problema é de quem é dono do celular —, você pode usar os 💥️métodos de autorização de dois fatores para proteger melhor suas contas.

A longo prazo, seus criptoativos devem sempre estar seguros em um 💥️armazenamento “frio” e, assim, estarão seguros de ataques via chip.

💥️Clique aqui para entender como 💥️manter seus dados seguros e quais são as 💥️opções disponíveis de armazenamento para seus criptoativos.

Sorteios falsos no Twitter

Sim, sorteios falsos em contas falsas de cripto no Twitter ainda existem.

A rede ainda não conseguiu lidar de forma efetiva com esse problema, mas teve alguns progressos no último ano. Os algoritmos do Twitter parecem estar bloqueando melhor a grande parte de fraudadores cripto. Porém, alguns ainda têm sucesso.

Uma tática comum é fraudadores se passarem por grandes celebridades, como 💥️Elon Musk, usando contas verificadas.

✅💥️Quase US$ 250 mil em bitcoin foi enviado

a fraudador que se passa por Elon Musk

Fraudadores obtêm controle de outra conta verificada para alterarem as informações do perfil e se passarem por Musk. Em seguida, respondem tuítes do próprio Musk e direcionam usuários a sites fraudulentos.

Segundo as imagens abaixo, muitas dessas tentativas parecem óbvias e até amadoras para grande parte dos investidores cripto, mas são criadas para enganar investidores que não falam inglês fluentemente — e geralmente conseguem enganá-los.

![]()

Malwares de mineração de criptomoedas

“💥️Cryptojacking”, um tipo de 💥️mineração indevida de criptomoedas pela internet, era bem comum no fim de 2017, após o lançamento da primeira (e agora extinta) 💥️mineradora on-line de monero (💥️XMR), a CoinHive.

✅💥️Malware para mineração de monero (XMR)

é encontrado em plataforma da Amazon

Malwares de mineração cripto infectam um site e depois usam o poder computacional de seus visitantes para minerar XMR sem sua autorização.

O auge dos malwares de mineração pode ter acabado, mas ainda existem muitos criminosos que usam esse tipo de malware de baixo risco para a geração de lucros, segundo o relatório “💥️Nastiest Malware” da 💥️Webroot de 2023.

Anteriormente, Webroot havia identificado duas variantes dos malwares “mais nojentos”: HiddenBee e Retadup.

HiddenBee usa arquivos de imagem e de vídeo para se infiltrar em computadores e usar o poder computacional para a mineração. Retadup era um vírus malicioso que infiltrou mais de 850 mil máquinas com softwares de mineração.

Embora 💥️cryptojacking seja um golpe relativamente fácil de ser notado em um computador (já que vai travá-lo e esquentar seu processador), não é tão fácil detectá-lo em celulares.

Se seu celular está superaquecendo ou sua bateria está descarregando mais rápido do que de costume, você pode ser vítima de um malware de mineração.

Ataques de ransomware continuam a surgir. Invasores sempre irão pedir por uma quantia em cripto.

Colonial Pipeline e JBS foram grandes alvos de ataques de ransomware que pediam por quantias milionárias em cripto em troca da liberação de acesso a seus sistemas (Imagem: REUTERS/Shannon Stapleton)

O ataque de alto nível mais recente nos Estados Unidos tinha hospitais como alvo, interrompendo suas iniciativas de cuidar de pacientes durante a pandemia da COVID-19. Ameaçavam desligar os sistemas computacionais que operavam diversos equipamentos médicos.

A “bomba” destrutível, apresentada com uma infecção “TrickBot”, possui um grande alcance e é descrita por especialistas americanos em cibersegurança como “um completo conjunto de ferramentas para a realização de inúmeras atividades criminosas”.

Essas atividades incluem a mineração de criptoativos, a coleta de informações pessoais, a extração de informações via e-mail, extração de dados em sites de compra e a aplicação dos ransomwares Ryuk e Conti.

Em 2023, a Rede de Combate a Crimes Financeiros (💥️FinCEN) publicou 💥️novas orientações, alertando que vítimas de ransomware podem estar violando a lei se pagarem dinheiro a hackers.

Esse 💥️alerta americano de cibersegurança apresenta detalhes técnicos e completos sobre o ataque mais recente dos ransomwares Conti, TrickBot e BazarLoader, além de dicas recomendadas de prevenção e mitigação a esses ataques.

Conforme ataques de ransomware estão crescendo em dimensão e gravidade este ano, a administração Biden está considerando uma gama de opções para evitar outras ameaçadas, segundo o site 💥️Politico.

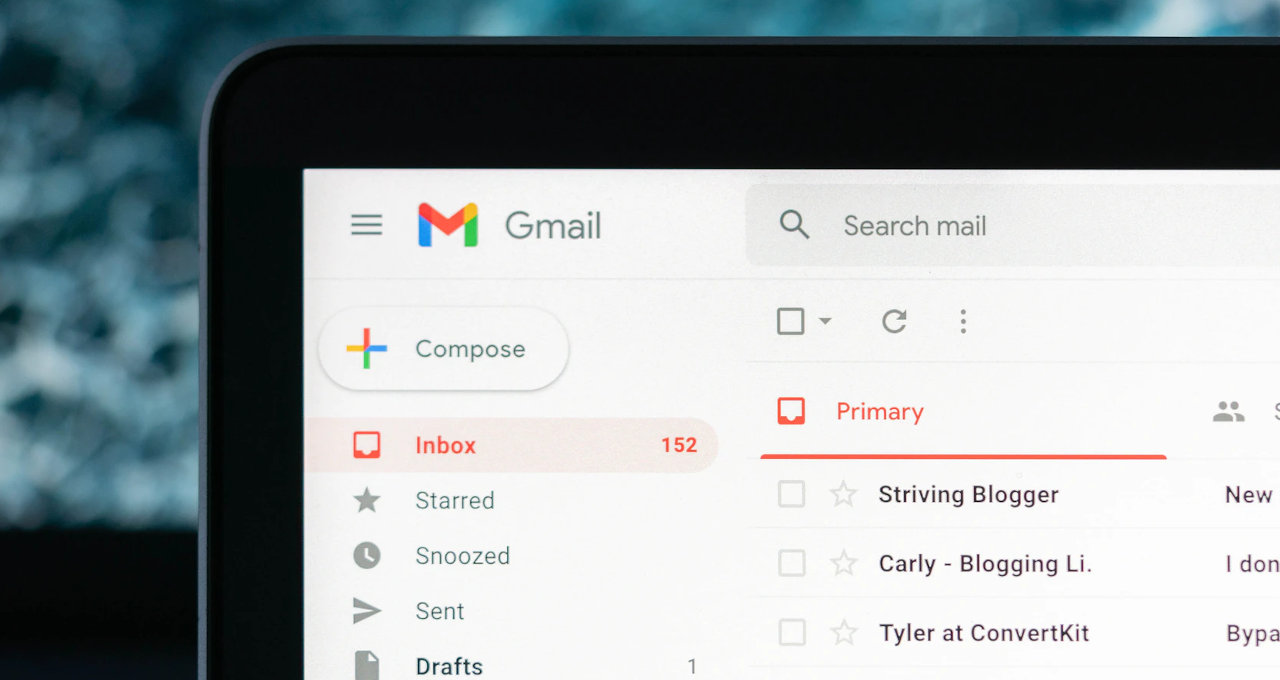

Esquemas de identidade corporativa

Na dúvida, não responda e-mails suspeitos nem clique em links, pois você pode ter suas informações roubadas (Imagem: Unsplash/trivingblogger)

Esquemas de identidade corporativa existem há anos, mas são mais fáceis de realizar quando negócios são feitos por e-mail ou outras plataformas; sites convincentes que imitam plataformas conhecidas são bem fáceis de desenvolver.

Um esquema de identidade corporativa que está à solta no setor cripto neste momento é uma suposta oferta publicitária do 💥️CoinMarketCap e do agregador de anúncios 💥️Coinzilla.

Essa fraude promete um grande bônus a anunciantes que fecharem uma campanha com o CoinMarketCap, afirmando: “Anuncie uma campanha com um orçamento entre US$ 500 e 50 mil e receba um impulsionamento de tráfego equivalente à mesma quantia em sua conta Coinzilla para gastar à vontade!”.

Coinzilla alertou que a promoção é uma fraude e, além disso, alertou que a oferta falsa pode não ser o ponto central do esquema, mas que o ataque foi criado para que usuários tenham seus computadores infectados.

“Não responda a esses e-mails e não forneça informações pessoais ou financeiras ao remetente. Evite clicar em links ou anexos do e-mail pois, ao fazê-lo, um malware ou vírus será carregado em seu computador.

Tome cuidado por aí.

💥️Matéria originalmente publicada em 26 de novembro de 2023

e atualizada em 21 de julho de 2023 devido ao acréscimo de informações por nossos parceiros da Brave New Coin.

O que você está lendo é [Como fraudadores estão roubando cripto de usuários pelo Tinder e pelas redes sociais].Se você quiser saber mais detalhes, leia outros artigos deste site.

Wonderful comments