ARP spoofing: saiba como funciona e como detetar este ataque...

No mundo das redes informáticas existem muitos protocolos e tecnologias. Estes são usados frequentemente pelas máquinas e o utilizador nem se apercebe o que "acontece". O protocolo ARP é amplamente usado, mas atenção ao ARP spoofing.

O ARP (Address Resolution Protocol) é um protocolo da camada de rede (Camada 3) do modelo OSI, usado para mapear endereços IP (lógicos) em endereços MAC (físicos) numa rede local.

Na prática, este protocolo é responsável por descobrir qual o endereço MAC associado a um endereço IP para que os pacotes possam ser entregues corretamente ao destino. Veja um exemplo aqui.

Endereços: de relembrar que...

ARP spoofing: como funciona o ataque e como detetar?

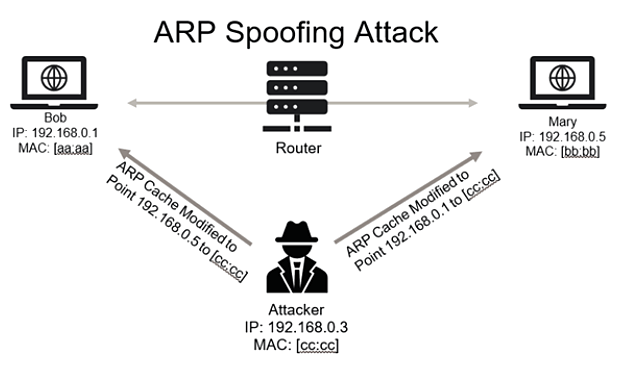

ARP Spoofing, também conhecido como ARP Poisoning, é um tipo de ataque em redes LAN que explora o funcionamento do protocolo ARP.

Neste tipo de ataque, o atacante pode conseguir intercetar, modificar ou interromper a comunicação entre dois dispositivos na rede, redirecionando os pacotes de dados para o seu próprio dispositivo.

O ARP Spoofing acontece porque não há autenticação no protocolo ARP. Um atacante pode enviar respostas ARP falsas para associar o seu próprio endereço MAC a um endereço IP de outro dispositivo na rede, como o gateway ou um computador alvo. Conseguindo o invasor ter associado o seu endereço MAC a um endereço IP legítimo, pode intercetar o tráfego destinado a esse IP (legítimo).

Através de técnicas como o ARP spoofing, sem mecanismos de segurança adicionais, é possível roubar informações, redirecionar tráfego, causar problemas no funcionamento da rede, etc.

Há ferramentas, como o Arpwatch (disponível no Kali Linux) que monitorizam e detetam alterações suspeitas nas tabelas de endereços físicos.

O que você está lendo é [ARP spoofing: saiba como funciona e como detetar este ataque...].Se você quiser saber mais detalhes, leia outros artigos deste site.

Wonderful comments