Ataque de força bruta contorna a defesa biométrica do Android

Muitos smartphones Android e alguns iPhones estão equipados com leitores biométricos de leitura da impressão digital. Há marcas que usam o sensor no ecrã e outras num botão dedicado para identificar o utilizador. Investigadores usaram ataques de força bruta para tentar quebrar os sistemas de impressões digitais Android e iOS. Mas nalguns equipamentos ficaram "à porta".

BrutePrint conseguiu entrar no Android, mas ficou à porta no iOS

Investigadores chineses afirmam ter conseguido contornar as proteções de autenticação por impressão digital nos smartphones através de um ataque de força bruta.

Este ataque, levado a cabo por especialistas da Universidade de Zhejiang e da Tencent Labs, tirou proveito das vulnerabilidades dos scanners de impressões digitais dos smartphones modernos para encenar uma operação de invasão, a que chamaram BrutePrint. As suas descobertas foram publicadas no servidor arXiv.

Uma falha na funcionalidade ✅Match-After-Lock, que supostamente impede a atividade de autenticação quando um dispositivo está em modo de bloqueio, foi anulada para permitir que um investigador continuasse a enviar um número ilimitado de amostras de impressões digitais.

A proteção inadequada dos dados biométricos armazenados na Serial Peripheral Interface ou SPI (Interface Periférica de Série) dos sensores de impressões digitais 💥️permite que os atacantes roubem imagens de impressões digitais. As amostras também podem ser facilmente obtidas a partir de conjuntos de dados académicos ou de fugas de dados biométricos.

E uma funcionalidade concebida para limitar o número de tentativas de correspondência de impressões digitais sem sucesso - ✅Cancel-After-Match-Fail (Cancelamento após falha de correspondência) (CAMF) - tem uma falha que permite aos investigadores injetar um erro ✅checksum (de soma de verificação) que desativa a proteção CAMF.

Além disso, o 💥️BrutePrint alterou as imagens de impressões digitais obtidas ilicitamente para parecerem que tinham sido digitalizadas pelo dispositivo visado. Este passo aumenta as hipóteses de as imagens serem consideradas válidas pelos scanners de impressões digitais.

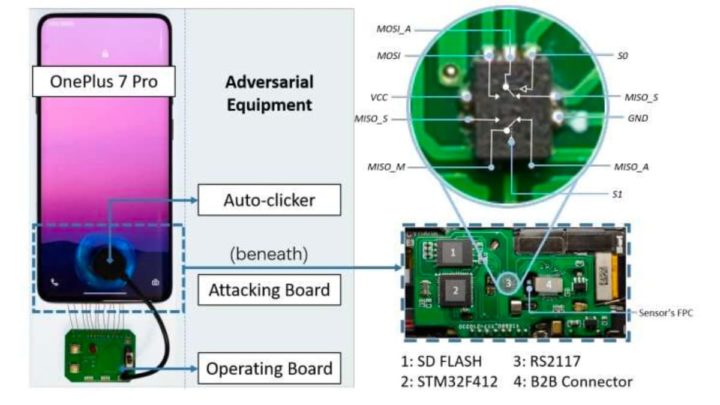

Exemplo do esquema usado para um ataque de força bruta

iPhones mantiveram-se impenetráveis

Todos os dispositivos Android e um dispositivo HarmonyOS (Huawei) testados pelos investigadores tinham pelo menos uma falha que permitia a invasão. Devido aos mecanismos de defesa mais robustos dos dispositivos iOS, nomeadamente do iPhone SE e do iPhone 7 da Apple, estes dispositivos conseguiram resistir às tentativas de entrada por força bruta.

Os investigadores observaram que os dispositivos iPhone eram suscetíveis às vulnerabilidades CAMF, mas 💥️não ao ponto de permitir uma entrada bem sucedida.

Para iniciar uma invasão bem sucedida, um atacante necessita de acesso físico a um telemóvel visado durante várias horas, 💥️uma placa de circuito impresso que pode ser facilmente obtida por 15 dólares e acesso a imagens de impressões digitais.

As bases de dados de impressões digitais estão disponíveis online através de recursos académicos, mas é mais provável que os piratas informáticos acedam a grandes volumes de imagens obtidas através de violações de dados. As autoridades policiais de 18 países anunciaram no mês passado que encerraram um grande mercado ilegal de identidades roubadas. O Genesis Market, que armazena impressões digitais e outros dados digitais privados, oferecia até 80 milhões de credenciais para venda.

Leitores de impressões digitais no ecrã são inseguros

A 💥️segurança biométrica é uma das principais medidas de segurança nos dispositivos digitais. A impressão digital e o reconhecimento facial são considerados preferíveis às palavras-passe e aos números PIN, uma vez que são mais difíceis de falsificar, mais fáceis de utilizar (não é necessário memorizar) e não podem ser transferidos entre utilizadores.

Mas, para além do potencial de ciberataques como o BrutePrint, existem outros problemas relacionados com a identificação por impressões digitais. As 💥️impressões digitais falsificadas e as impressões residuais deixadas nos ecrãs dos dispositivos são uma porta de entrada para abusos.

Um infeliz traficante de droga de Liverpool descobriu da maneira mais difícil que as impressões digitais podem ser identificadas de formas inesperadas. Depois de publicar uma fotografia sua com uma embalagem de um dos seus alimentos favoritos, o queijo Stilton, na mão, a polícia detetou a fotografia, localizou as suas impressões digitais e prendeu-o depois de as associar a crimes.

A biometria também está presente no cinema. Alguns filmes mostram, de forma humorística e macabra, pessoas a usar, e até a cortar, dedos de pessoas mortas para aceder a telefones. Claro que isso só funciona em Hollywood.

Os atuais ✅scanners de impressões digitais não só confirmam os padrões da pele, como também detetam e exigem a presença de tecido vivo que reside nas camadas inferiores da pele. Além disso, os 💥️sensores também detetam ligeiras cargas elétricas que percorrem o nosso corpo (mas apenas quando estamos vivos) e detetam se temos os dedos "ligados" ao corpo.

Os investigadores da Universidade de Zhejiang afirmaram que "a ameaça sem precedentes" que descobriram exige um reforço das proteções do sistema operativo e uma maior cooperação entre os fabricantes de smartphones e de sensores de impressões digitais para resolver as vulnerabilidades existentes.

O que você está lendo é [Ataque de força bruta contorna a defesa biométrica do Android].Se você quiser saber mais detalhes, leia outros artigos deste site.

![[VÍDEO] Nissan Sentra Advance 2025 é ótimo, o problema é a concorrência](/img/61.jpg)

Wonderful comments