Malwares para roubo de cripto podem funcionar após o fim da CoinHive?

Há apenas dois anos, “crypto-jacking” representava 35% de todas as ameaças cibernéticas. Mas o encerramento do serviço de mineração CoinHive quase pôs um fim à indústria nociva (Imagem: Freepik/rawpixel.com)

Há apenas dois anos, “crypto-jacking” representava 35% de todas as ameaças cibernéticas.

O malware, que se aproveita ilicitamente do poder de processamento dos visitantes de websites para a mineração de 💥️criptoativos, foi considerado o responsável por derrubar redes de hospitais, montadoras de carro, 💥️universidades e governos em todo o mundo.

Mas o encerramento do serviço de mineração CoinHive quase pôs um fim à indústria nociva: o volume de “crypto-jacking” caiu cerca de 78% durante o segundo semestre de 2023, de acordo com a empresa de cibersegurança 💥️SonicWall.

Queda de 78%

CoinHive, criadora de scripts (programação) de mineração baseada em navegadores, 💥️fechou as portas em março de 2023, citando a queda de preço do criptoativo 💥️monero e o crescente custo de mineração como motivos insustentáveis para continuar suas atividades.

Apesar de o código javascript que a CoinHive criou não ter sido intrinsecamente malicioso — permitindo que webmasters legítimos ganhassem lucro ao alocar uma pequena parte do poder computacional de visitantes para minerar monero — era facilmente desvirtuado por cibercriminosos.

Os scripts de mineração eram populares entre grupos de hackers, incluindo Lazarus, ligado à 💥️Coreia do Norte, que implantava scripts nos websites de vítimas desprevenidas para minerar criptomoedas de forma clandestina.

Vários hackers usavam o código da CoinHive para mineração clandestina de criptomoedas, como monero (Imagem: Pixabay/Elchinator)

O fenômeno foi tão grande que 💥️Check Point, empresa de cibersegurança, listou “crypto-jacking” como a ameaça de malware mais significativa do mundo. 💥️Um estudo da Palo Alto Networks descobriu que mais de 5% do monero em circulação era minerados com uso malicioso.

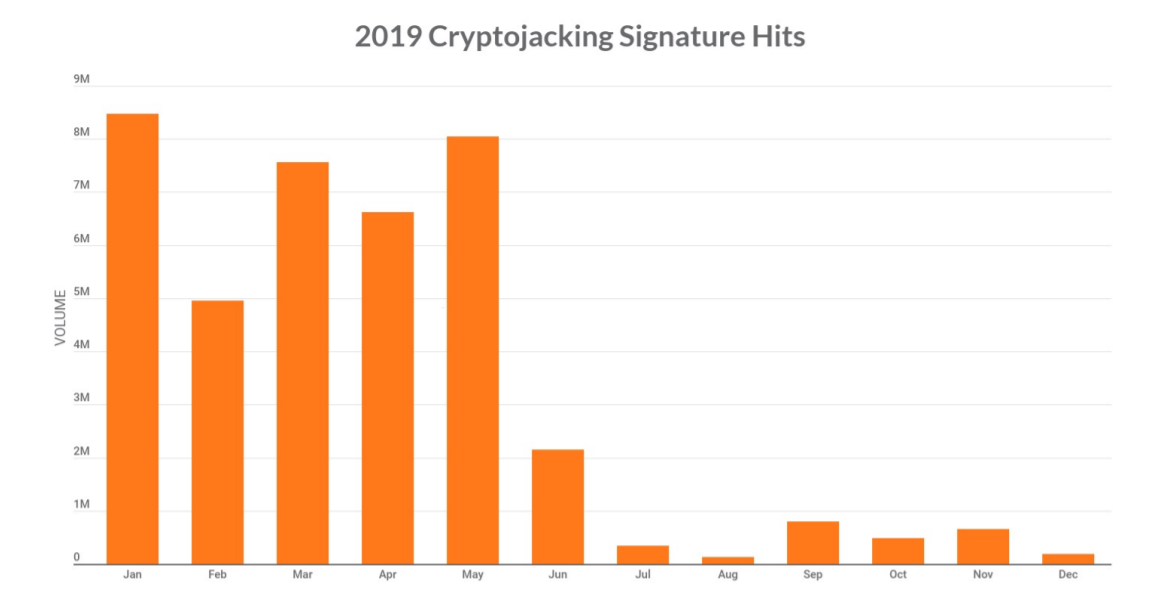

Mas, com o fim da CoinHive, a atividade maliciosa se “desintegrou”, afirma SonicWall. O total de incidentes de crypto-jacking atingiu 52,2 milhões durante o primeiro semestre de 2023 e apenas 11,6 no segundo semestre, uma queda de 78% desde o início de julho de 2023.

Gráfico com o total de incidentes de “crypto-jacking” em 2023 (Imagem: Relatório de Ameaça Cibernética de 2023 da SonicWall)

Quando CoinHive fechou suas portas em março, muitos especularam que outra empresa de mineração iria preencher a lacuna, mas, seis meses depois, parece que a “corrida do ouro” de crypto-jacking acabou.

Apesar de empresas adversárias como 💥️CryptoLoot ainda estarem em operação, parecem ter diferentes padrões de operação. Apesar do nome sugestivo (algo como “saque de cripto”), CryptoLoot afirma que não paga criptoativos para quem injeta os códigos em um site comprometido.

Mas, de acordo com 💥️Terry Greer-King, vice-presidente da SonicWall, é provável que a calmaria dure pouco tempo até os cibercriminosos se adaptarem.

Em entrevista à 💥️Brave New Coin, ele disse que hackers já começaram a buscar por diferentes vetores de ataque e, que agora, buscam corromper dispositivos de Internet das Coisas e infectar aplicativos web com outros softwares de crypto-jacking.

“Geralmente, crypto-jacking segue a baixa e o fluxo de preços dos criptoativos”, afirma ele. “Ainda é muito cedo para declarar a morte do crypto-jacking.”

O que você está lendo é [Malwares para roubo de cripto podem funcionar após o fim da CoinHive?].Se você quiser saber mais detalhes, leia outros artigos deste site.

Wonderful comments