Hackers são suspeitos de usar supercomputadores para minerar monero (XMR)

Malwares estavam realizando a mineração de monero em supercomputadores na Europa; ainda não se sabe quem são os agentes por trás dessas invasões, mas o caso está sendo investigado (Imagem: Crypto Times)

Supercomputadores na 💥️Europa foram infectados com malwares que realizaram a mineração da criptomoeda 💥️monero (💥️XMR). Casos na 💥️Inglaterra, 💥️Suíça e 💥️Alemanha resultaram em interrupções enquanto o incidente de segurança é investigado.

ARCHER, serviço nacional de supercomputação da Inglaterra, foi o 💥️primeiro a noticiar a exploração de segurança no dia 11 de maio.

A equipe do ARCHER teve que desabilitar o acesso e interrompeu seu serviço de supercomputadores para permitir que investigações sejam feitas.

Uma atualização do incidente de segurança foi publicada na última sexta-feira, afirmando que o trabalho diagnóstico está sendo feito e que o grupo fornecerá mais detalhes sobre a invasão.

Houve incidentes de segurança distintos na Alemanha durante a semana.

No dia 14 de maio, o 💥️Leibniz Supercomputing Centre (LRZ) relatou ter interrompido acesso temporariamente para todos os seus sistemas de computação de alta performance (HPC). Em seguida, a Universidade de Dresden anunciou ter interrompido seu supercomputador Taurus.

Uma empresa de segurança sugere que um único agente ou um grupo está por trás dos ataques a supercomputadores na Europa (Imagem: Crypto Times)

O Centro Nacional Suíço de Supercomputação em Zurique também 💥️anunciou que muitos de seus centros de dados haviam sido interrompidos em um incidente de cibersegurança.

No anúncio, alertou que “diversos HPCs e centros acadêmicos de dados da Europa e em todo o mundo estão lutando contra ciberataques e, assim, tiveram que desligar sua infraestrutura de computação”.

A londrina Cado Security 💥️publicou uma análise do possível ataque. Sugere que um único agente ou um grupo está por trás dos ataques na Alemanha, na Inglaterra e na Suíça.

💥️Chris Doman, cofundador da Cado Security, contou ao site 💥️ZDNet que invasores ganharam acesso a um nó de supercomputação.

Em seguida, parecem ter usado um software para a vulnerabilidade 💥️CVE-2019-15666 para obter acesso aos supercomputadores e utilizar uma aplicação que minerava a 💥️criptomoeda monero.

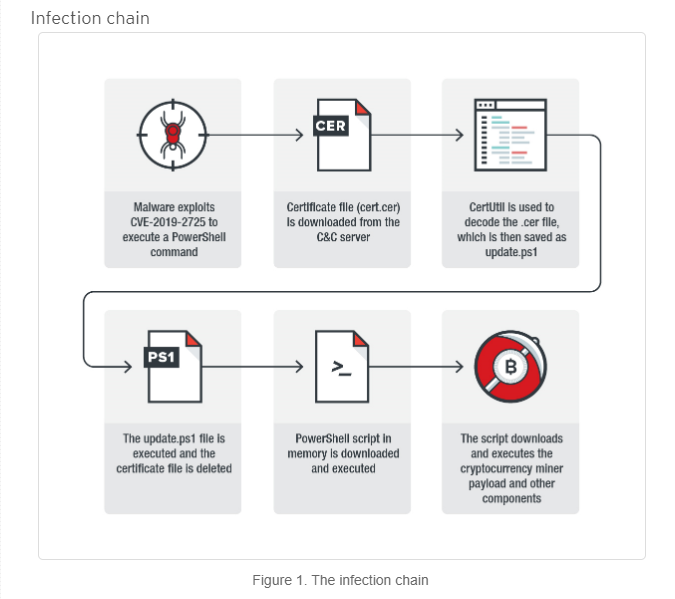

Uma 💥️publicação de junho de 2023 no blog “Trend Micro Security Intelligence” discute sobre a vulnerabilidade CVE-2019-15666. Foi descoberta em abril e usa uma vulnerabilidade desserializada envolvendo o servidor amplamente usado Oracle WebLogic Server.

“Ao usar arquivos certificados para fins de ofuscação”, explica a publicação, “um malware pode não ser detectado já que o arquivo baixado está em um formato de arquivo certificado que é considerado normal”.

Cadeia de infecção (Imagem: TrendLabs Security Intelligence Blog)

Em um painel sobre cibersegurança durante o “💥️Moneroversary 2023”, conferência on-line para a comemoração dos seis anos da rede Monero, 💥️Dave Jevans, CEO da empresa californiana de análise de blockchain 💥️CipherTrace, explicou que é difícil criar um sistema totalmente complacente para 💥️blockchains com foco em privacidade como o Monero.

Jevans destaca que o ônus possa estar nas plataformas cripto onde hackers decidem liquidar seus 💥️tokens XMR adquiridos. Ele diz que uma possível resposta é uma rede privada, segura e de transferência entre blockchains, parecida com a rede SWIFT usada por bancos.

Monero é o 13ª maior criptoativo na tabela de capitalização de mercado da Brave New Coin e é a maior moeda com foco em privacidade. O projeto data de 2012 no projeto Bytecoin.

Bytecoin foi a primeira criptomoeda baseada na agora onipresente camada de aplicações 💥️CryptoNote, que funciona ao agrupar chaves públicas e certificar que os detalhes da transação de um remetente sejam ofuscados, além de usar “ring signatures” (algo como “assinaturas circulares”) para assinar transações em anonimidade.

Monero é uma alternativa mais privada do bitcoin, em que a anonimidade de transações é garantida por inúmeros recursos que “ofuscam” os remetentes e destinatários (Imagem: Medium/CryptoFinance24’s Team)

Assim como o bitcoin, o 💥️whitepaper do Monero possui um autor anônimo. O 💥️whitepaper Cryptonote 2.0 foi escrito por “Nicholas Van Saberhagen”. Nele, Saberhagen descreve uma alternativa com foco em privacidade à visão de 💥️dinheiro eletrônico de ponto a ponto do bitcoin (💥️BTC).

O whitepaper discute as questões de irrastreabilidade e interligação. Sugere que o bitcoin é apenas “pseudoanônimo”, e não anônimo.

Saberhagen define que uma transação irrastreável acontece quando todos os possíveis remetentes são equiprováveis para cada transação ou que existe a mesma chance de qualquer remetente da rede ser o originador de uma transação.

Saberhagen define que uma transação não interligável acontece quando é impossível provar que duas transações foram enviadas para a mesma pessoa.

Esses tipos de transação usam assinaturas de grupos anônimos espontâneos ligados por multicamadas (MLSAG), transações circulares confidenciais (RCT) e endereços indetectáveis (“stealth addresses”). Esses recursos permitem transações irrastreáveis, não interligáveis e privadas, além de análise de transações resistentes.

Diferente da rede bitcoin, tanto a chave pública do destinatário como a do remetente no Monero são escondidas em seu registro público.

O que você está lendo é [Hackers são suspeitos de usar supercomputadores para minerar monero (XMR)].Se você quiser saber mais detalhes, leia outros artigos deste site.

Wonderful comments