Ransomware: DoDo, Proton, Trash Panda, NoCry, Rhysida Retch, S.H.O.

Quinzenalmente, a FortiGuard Labs recolhe dados sobre as variantes de ransomware que têm vindo a evoluir na sua base de dados e na comunidade Open Source Intelligence (OSINT). O relatório Ransomware Roundup tem como objetivo partilhar uma breve visão sobre a evolução do panorama de ransomware.

A última edição do Ransomware Roundup, referente ao mês de agosto e setembro, destaca o DoDo, Proton, Trash Panda, nova variante do NoCry, Rhysida Retch e S.H.O. como os ataques de ransomware emergentes. No que consistem, qual o impacto e como funcionam?

#1 - Ransomware DoDo

O ransomware DoDo foi relatado pela primeira vez em fevereiro deste ano. É uma variante do ransomware Chaos, pelo que não é considerado um ransomware novo. No entanto, surgiu recentemente uma versão ligeiramente diferente deste ransomware.

💥️Vetor de infeçãoAs samples do ransomware DoDo têm o ícone "Mercurial Grabber", o que indica que foi provavelmente distribuído como tal – o Mercurial Grabber é um compilador open-source de malware que pode produzir um infostealer configurado para roubar informações. De referir que as samples mais recentes deste ransomware foram submetidas a um serviço público de verificação de ficheiros em países como a França, Alemanha e Reino Unido. Por sua vez, as variantes mais antigas foram também submetidas em países como a Espanha, Brasil, Suécia e Sérvia.

💥️ExecuçãoEmbora as variantes mais recentes e mais antigas do DoDo apresentem notas de resgate ligeiramente diferentes e adicionem extensões distintas aos ficheiros encriptados, estas têm duas coisas em comum: todas as samples foram criadas utilizando a terceira versão do Chaos Builder, que foi lançado em meados de 2023, sendo que todas utilizam o mesmo endereço Bitcoin para receber os pagamentos de resgate. O ransomware Chaos Builder 3 tem a desvantagem de só poder encriptar ficheiros com menos de 1 MB.

Os ficheiros de maior dimensão são substituídos e considerados irrecuperáveis, a menos que as cópias de segurança permaneçam intactas. Isto significa que o DoDo funciona como um wiper para ficheiros maiores, porque o atacante não pode recuperar todos os seus ficheiros, mesmo que o pagamento do resgate seja feito. Saiba mais aqui.

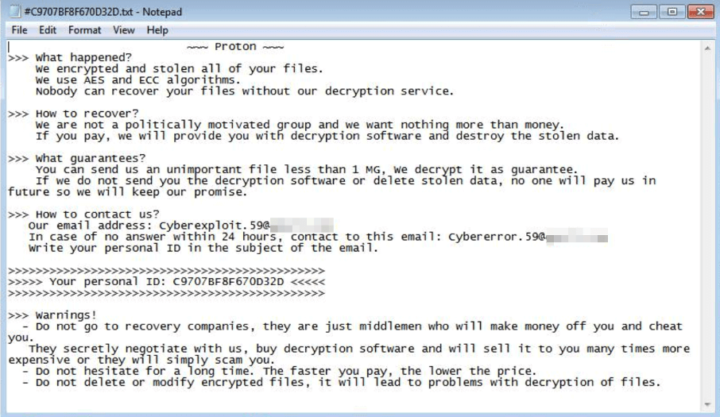

#2 - Proton

O Proton é um ransomware recente, concebido para encriptar ficheiros na plataforma Windows e exigir o pagamento de um resgate às vítimas para recuperar os ficheiros afetados.

💥️Vetor de infeçãoNão estão atualmente disponíveis informações sobre o vetor de infeção utilizado pelo agente de ameaça do ransomware Proton. No entanto, as samples deste ransomware foram submetidas a um serviço público de verificação de ficheiros a partir de localizações como Estados Unidos, Itália, Índia, China, Coreia, Estónia, Países Baixos, Alemanha, Rússia e Ucrânia.

💥️ExecuçãoUma vez executado, encripta os ficheiros nas máquinas das vítimas e adiciona uma extensão ".[endereço de e-mail do atacante].Proton" aos ficheiros afetados. Também altera o ícone dos ficheiros encriptados e deixa uma nota de resgate com o nome "#[Identificação única atribuída a cada vítima].txt" enquanto substitui o fundo do ambiente de trabalho da vítima. Saiba mais aqui.

#3 - Trash Panda

O Trash Panda é um ransomware que funciona na plataforma Windows e que foi detetado pela primeira vez no início de agosto. Encripta ficheiros em máquinas comprometidas, substitui o fundo do ambiente de trabalho e lança uma nota de resgate que inclui mensagens com temas políticos.

💥️Vetor de infeçãoAs informações sobre o vetor de infeção utilizado pelo ator da ameaça Trash Panda não estão atualmente disponíveis. No entanto, as samples deste ransomware foram submetidas a um serviço público de verificação de ficheiros dos seguintes países: Estados Unidos e República Checa.

💥️ExecuçãoUma vez executado, lança um Command Prompt que notifica as vítimas de que está a encriptar os arquivos – exceto os ficheiros com as seguintes extensões: .diagcab, .cpl, .mod, .bat, .nls, .ldf, .dll, .ps1, .adv, .prf .idx,.rtp, .ocx, .icl, .ani, .cab, .rom, .key, .wpx, .icns, .themepack, .msc, .msp, .cur, .theme, .cmd, . diagpkg, .lnk, .ico, .drv, .bin, .nomedia, .lock, .mpa, .hlp, .scr, .shs, .com, .ics, .hta, .msi, .exe, .diagcfg, .msu, .deskthe, .mepack, .386, .msstyles, .spl, .sys. Saiba mais aqui.

#4 - Nova variante do ransomware NoCry

O NoCry é um ransomware concebido para a plataforma Windows que foi descoberto pela primeira vez em abril de 2023. As variantes do ransomware NoCry são produzidas pelos criadores do ransomware NoCry e vendidas no canal Telegram do grupo.

💥️Vetor de infeçãoAparentemente, esta variante estava alojada num site com um URL que continha o nome de um banco privado na Índia ([nome do banco]-india[.]github[.]io/Start[.]exe), pelo que acreditamos que o agente da ameaça utilizou o banco como isco ou para fazer com que o ficheiro parecesse legítimo. De referir que as samples deste ransomware foram submetidas a um serviço público de verificação de ficheiros dos seguintes países: Estados Unidos e Malásia.

💥️ExecuçãoUma vez executada, esta variante encripta os ficheiros nas máquinas comprometidas, adiciona uma extensão ".rcry" e exibe uma nota de resgate. Uma curiosidade deste ransomware é que especifica o USDT-TRC20 como pagamento do resgate. O USDT-TRC20 é uma moeda emitida pela Tether na rede TRON, sendo indexada ao dólar americano e projetada para que um USDT seja aproximadamente igual a um dólar americano. Saiba mais aqui.

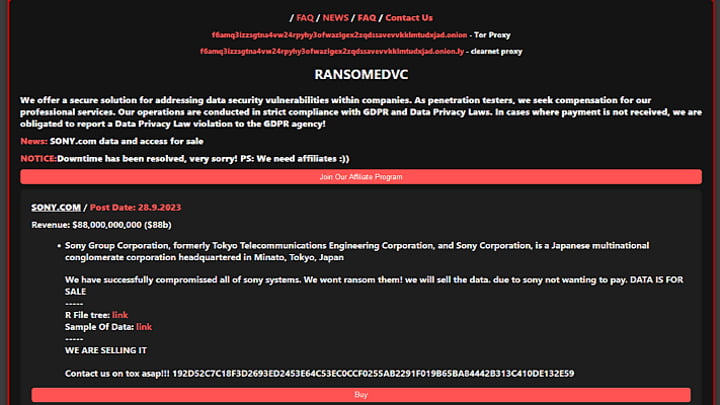

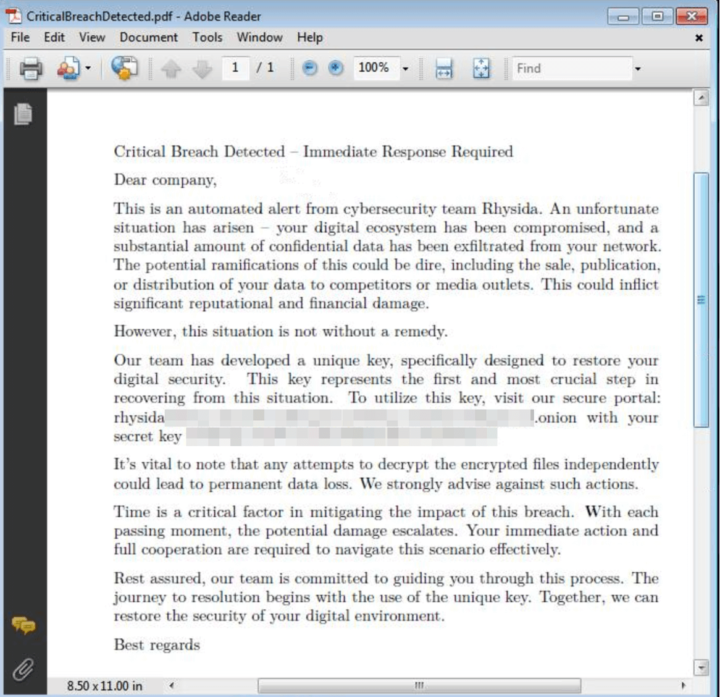

#5 - Rhysida

O ransomware Rhysida é um novo grupo de ransomware que utiliza um modelo de Ransomware-as-a-Service (RaaS) sendo composto por programadores que criam e fornecem ransomware, a infraestrutura necessária para o operar e afiliados que executam ataques contra as vítimas. A sua primeira sample de ransomware foi submetida a um serviço público de análise de ficheiros em maio de 2023. A 4 de agosto de 2023, o Health Sector Cybersecurity Coordination Center (HC3) lançou um alerta setorial para o ransomware Rhysida.

💥️Vetor de infeçãoDe acordo com o alerta do HC3, os agentes da ameaça Rhysida baseiam-se em ataques de phishing como vetor de infeção. Os atacantes também utilizam o Cobalt Strike para movimentos laterais dentro da rede da vítima. O Cobalt Strike é anunciado como sendo uma ferramenta de emulação de adversários para os profissionais de segurança de informação avaliarem as defesas da rede e do sistema. No entanto, os cibercriminosos utilizam frequentemente esta ferramenta para comprometer as redes e criar canais de comunicação persistentes entre o atacante e a vítima.

💥️Vitimologia

O site leak utilizado pelo grupo Rhysida para leiloar e expor os dados das vítimas conta atualmente com 41 vítimas. Embora a Rhysida tenha atingido organizações em todo o mundo, mais de 50% das organizações afetadas estão localizadas na Europa, com a América do Norte em segundo lugar.· ExecuçãoDepois de comprometer a rede da vítima, é provável que o Rhysidia implemente o Cobalt Strike para se movimentar de forma lateral através da rede e funcionar como o seu centro de comando e controlo. O ransomware encontra e encripta dados utilizando o algoritmo ChaCha, adicionando uma extensão ".rhysida" aos ficheiros afetados. Saiba mais aqui.

#6 - Retch

O Retch é uma nova variante de ransomware descoberta pela primeira vez em meados de agosto de 2023. Encripta ficheiros em máquinas comprometidas e deixa duas notas de resgate pedindo às vítimas que paguem um resgate pela desencriptação dos ficheiros.

💥️Vetor de infeçãoNão estão atualmente disponíveis informações sobre o vetor de infeção utilizado pelo ator da ameaça ransomware Retch. No entanto, as samples deste ransomware foram submetidas a um serviço público de verificação de ficheiros em países como Itália, França e Alemanha.

💥️ExecuçãoQuando o ransomware é executado, procura e encripta ficheiros com diferentes extensões e coloca uma nota de resgate com o nome "Message.txt" em todas as pastas onde estes são encriptados. No entanto, existem alguns diretórios que são excluídos da encriptação de ficheiros: Windows, Programas e Programas (x86). Saiba mais aqui.

#7 - S.H.O

As informações sobre o vetor de infeção utilizado pelo ransomware S.H.O não estão atualmente disponíveis. No entanto, as samples deste ransomware foram submetidas a um serviço público de verificação de ficheiros dos seguintes países: Estados Unidos e Canadá.

💥️ExecuçãoApós ser executado, encripta ficheiros em máquinas comprometidas e adiciona cinco letras e números aleatórios como extensão de ficheiro. Depois de completar a encriptação, substitui o fundo do ambiente de trabalho pelo seu próprio wallpaper em que pedem às vítimas para procurar e ler o ficheiro "readme.txt", que é uma nota de resgate.

O FortiGuard Labs identificou duas variantes do ransomware S.H.O, nas quais deixam diferentes notas de resgate – embora tenham diferentes endereços Bitcoin pertencentes ao atacante, a taxa de resgate permanece nos $200. Saiba mais aqui.

O que você está lendo é [Ransomware: DoDo, Proton, Trash Panda, NoCry, Rhysida Retch, S.H.O.].Se você quiser saber mais detalhes, leia outros artigos deste site.

Wonderful comments