Se usa o Keepass tenha cuidado! Falha grave revela a password mestra

Um gestor de passwords com o Keepass é uma ferramenta que nos habituamos a ver como essencial num PC. Para além de facilitar a vida ao utilizador, é a garantia de que estes estão protegidos. A verdade é que nem sempre acontece e agora é o Keepass a mostrar uma vulnerabilidade que revela a password mestra do utilizador.

No momento de escolher um bom gestor de passwords o Keepass é muitas vezes a escolha óbvia para muitos. Com provas dadas, esta solução é a garantia de proteção dos utilizadores e das suas passwords, seja em que situação for.

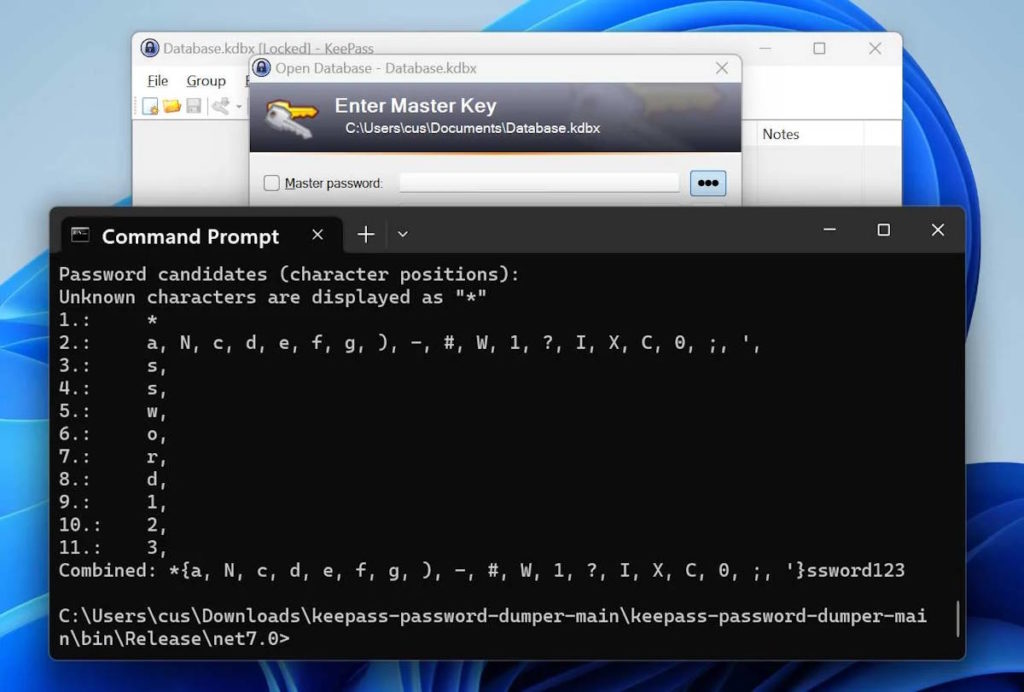

Mas o Keepass também pode ter falhas e uma revelou-se agora, com um grau de perigo grande para os utilizadores. De forma relativamente simples, os atacantes podem explorar uma vulnerabilidade e ter acesso fácil à password mestra do e assim depois abrir caminho a muitos mais dados sensíveis.

O mais grave neste problema é que não é necessário executar qualquer código no PC da vítima. Basta um dump de memória para poder ser obtida a informação. Pode vir do processo, arquivo de troca (pagefile.sys), arquivo de hibernação (hiberfil.sys) ou RAM dump do sistema.

Esta falha existe porque o software usa uma caixa de entrada de passwords personalizada. Com o nome "SecureTextBoxEx", deixa rastos de cada caractere que o utilizador escrever e que seja guardado na memória do sistema operativo.

Do que se sabe, a vulnerabilidade afeta a versão mais recente do KeePass, 2.53.1. Como este software é de código aberto, qualquer fork do projeto provavelmente será afetada pela mesma falha. O Keepass já assumiu o problema e terá uma correção da mesma em breve.

Sem uma solução imediata, a forma de se proteger por agora é mesmo as mais comuns. Evitar software estranho e que possa comprometer o PC, dando depois acesso a tudo o que por ali passa, incluindo os dumps de memória que o Keepass possa permitir gerar.

O que você está lendo é [Se usa o Keepass tenha cuidado! Falha grave revela a password mestra].Se você quiser saber mais detalhes, leia outros artigos deste site.

Wonderful comments